Мошенничество в платежной сфере. Бизнес-энциклопедия, стр. 66

2. Система имеет удаленное подключение. Может быть реализован режим только удаленного контроля работоспособности либо дополнительно обеспечена возможность настройки системы и получения видеозаписей. Режим удаленного контроля работоспособности может быть реализован путем интеграции программного обеспечения системы видеорегистрации и банкомата и передачи статусов компонентов системы видеорегистрации по стандартному протоколу подключения банкомата. Удаленное получение видеозаписей требует дополнительного канала подключения.

3. Система видеорегистрации интегрирована с программным обеспечением банкомата. На видеозапись накладываются (в виде титров и записи в базу) системные события работы банкомата (карта вставлена, денежные средства выданы и др.). Интеграция может быть осуществлена по согласованию с производителем банкомата либо без такого согласования (информация в систему видеорегистрации поступает с уровня XFS). В последнем случае банк может иметь определенные проблемы с гарантийным и постгарантийным обслуживанием со стороны производителя банкомата.

4. Видеорегистратор выполнен в виде отдельного устройства или в виде платы видеозахвата, встроенной в системный блок компьютера банкомата. Второй вариант дешевле, но значительно уступает по надежности первому, так как проблемы одного устройства могут привести к проблемам на другом (одна операционная система, «зависание» и др.)

5. При выборе системы видеорегистрации также имеет значение, какие используются видеокамеры, качество видеозаписи, глубина архива.

6. При большом парке банкоматов и удаленном подключении системы видеорегистрации необходимо рассмотреть характеристики автоматизированного рабочего места оператора (контроль, мониторинг, настройка).

Необходимо отметить, что в настоящий момент наиболее востребованным средством минимизации потерь от физических атак на банкоматы является страхование самих банкоматов и находящихся в них наличных денежных средств. Остальные меры безопасности (охранная сигнализация, окрашивание купюр) на сегодняшний день являются для банков слишком затратными — потери от хищений меньше затрат на технические средства безопасности.

7.2.2. Интеллектуальные атаки

Наибольшие потери платежная индустрия несет от всевозможных скимминговых устройств, целью которых является получение информации с магнитной полосы платежной карты и ПИН-кода держателя. Скимминговые устройства могут либо накапливать информацию, либо сразу же передавать ее по беспроводным каналам.

Интересно, что в третьей версии стандарта PCI DSS (Payment Card Industry (PCI) Data Security Standard Requirements and Security Assessment Procedures Version 3.0 November 2013) появились требования по отношению к скиммингу. Пункт 9.9 указывает, что необходимо защищать устройства, которые получают данные платежной карты через прямое физическое взаимодействие с картой, от вмешательства и замены (skimming). Однако в примечаниях оговаривается, что эти требования применяются к устройствам, используемым в транзакциях с присутствием карты в торговой точке. То есть требования предъявляются только к ПОС-терминалам, для банкоматов требований по защите от скимминговых устройств нет! (Требование 9.9 является рекомендацией, передовой практикой до 30 июня 2015 г., после становится обязательным.)

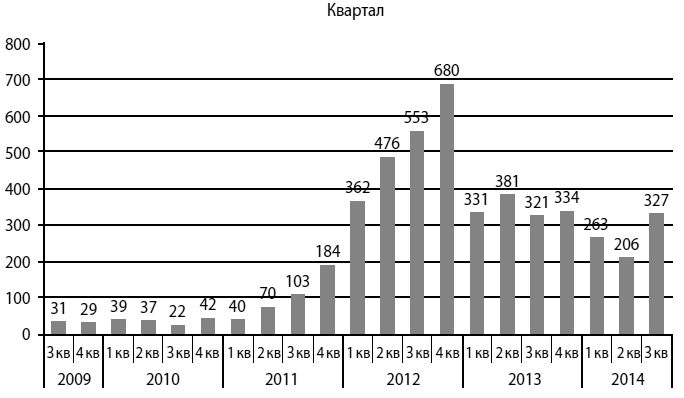

Рис. 7.1. Количество скимминговых устройств, выявленных в России. Данные АРЧЕ/АУМ

Копирование магнитной полосы осуществляется такими способами, как:

— установка скиммингового устройства на ридер банкомата;

— установка скиммингового устройства на штатную антискимминговую накладку ридера банкомата;

— установка скиммингового устройства на входной двери в помещение, где установлен банкомат;

— установка скиммингового устройства внутри банкомата;

Копирование ПИН осуществляется следующими способами:

— накладная ПИН-клавиатура;

— pinhole-камера;

— внешняя (вне банкомата) камера;

— ИК-камера.

Производители банкоматов, обеспокоенные данным явлением, стали предлагать дополнительные устройства для защиты банкоматов от этого вида угроз. На первоначальном этапе противодействия скиммингу использовались пассивные антискимминговые устройства, которые просто затрудняли физическую установку скимминга. Однако достаточно быстро появились скимминговые устройства, разработанные специально под пассивные антискимминговые накладки. В результате чего держатели не могли отличить, какое устройство установлено на банкомате.

Вскоре на рынке появились компании, предлагающие активные антискимминговые решения. Данные устройства делятся на две группы:

1. Обнаруживающие скимминговое оборудование: Intelligent Fraud Detection (NCR), secure anti-fraud enhancements (Diebold), Anti-Skimming Module (Wincor Nixdorf), ATMantiskim (ООО «ЛАН АТМсервис»).

2. Подавляющие работу скимминговых устройств: АЕРВ.468200.053 торговая марка «Цербер» (ООО «Ансер ПРО»), StopSkimmer® (ООО «ПиБиэФ Труп»), TMD Security (ЗАО «Новый город», ЗАО «СмартКард-Сервис»), Anti Skimming Solutions ASD (ООО «ПиЭсТи Компани»), Антискиммер-СБ (ООО «Код безопасности»), CardGuard (ООО «БТЕ-Сервис»).

Принципиальное отличие принципов работы первой группы от второй состоит в том, что устройства первой группы, обнаружив скимминговое оборудование, вынуждены либо оставить банкомат работающим и послать сигнал тревоги эквайреру, при этом подвергая риску компрометации карты держателей, либо отключить банкомат, при этом держатели не обслуживаются, эквайрер несет убытки. Устройства второй группы оставляют банкомат работоспособным, а карты держателей в безопасности, несмотря на установку скимминговых устройств. Дополнительно такие устройства могут комплектоваться также датчиками обнаружения скиммеров. Поэтому для банков на первый взгляд такие устройства выглядят более предпочтительными. Но какое конкретное решение выбрать, задача для банка не простая. Диапазон цен на один комплект может колебаться от $300 до $2000. Причем каких-либо методик испытаний либо заключений независимых испытательных лабораторий на сегодняшний момент нет. Каждый производитель заявляет, что его изделие выявляет или подавляет все виды существующих скимминговых устройств. Банк может либо поверить производителю, либо самостоятельно приобрести скиммер и проверить работу антискиммингового устройства. Однако это будет означать только то, что испытуемое оборудование эффективно на конкретном скиммере, какой результат будет на каком-либо другом — неизвестно. При этом необходимо отметить, что конструктивное исполнение излучающих электромагнитные волны (подавляющее излучение) антенн иногда требует очень точных монтажных работ. Смещение антенны на несколько миллиметров может привести к потере эффекта подавления. Дополнительно приходится учитывать и развитие технологий скимминга. Например, использование стереоголовок для считывания магнитной полосы. Такая стереоголовка настраивается таким способом, что одна дорожка читает второй трек магнитной полосы платежной карты, а другая — третий. При стандартном решении, когда третий трек на магнитной полосе пустой, получается стереоэффект (если на третьем треке записана какая-либо информация, то данная схема работает некорректно). Результирующий стереосигнал с двух дорожек обрабатывается, например, с использованием преобразования Фурье. Таким образом, возможно выделение полезного сигнала (информации с магнитной полосы платежной карты), который по амплитуде меньше электромагнитного шума. Эффективность скиммера можно усилить, используя различные материалы для электромагнитного экранирования (пермаллой, метглассы, др.).

Поэтому в настоящий момент банки иногда сталкиваются с ситуацией, когда банкомат был оборудован активным антискимминговым устройством, а компрометация карт все равно произошла. Подобная ситуация возникает не только из-за неэффективной работы антискиммингового устройства, но и в случае установки скимминга вне зоны ридера банкомата. Например, на входных дверях зоны обслуживания банкомата или внутри самого банкомата. Скимминговые устройства устанавливались в межстенные банкоматы путем вырезания отверстия в лицевой панели в районе ридера. Далее скиммер, изготовленный из бытового аудио/видео плеера, подключали к электрическим контактам ридера. В России такая атака была в первые зафиксирована в Москве в январе 2009 г. Во Франции в 2013 г. были обнаружены скимминговые устройства, которые крепились внутри банкомата с помощью магнита и использовали прижимные контакты для снятия электрического сигнала, данная схема обеспечивала очень высокую точность установки устройства. В 2013 г. в США в магазинах Nordstrom были обнаружены устройства, которые устанавливались в разрыв между ПОС-терминалом и компьютером кассы (PS/2) и перехватывали передаваемую информацию — трек. Аналогичные устройства могут быть использованы и в банкоматах: логгер можно установить в разрыв подключения ридера банкомата к компьютеру (USB-порт), перехваченная информация может передаваться по Wi-Fi. Такое устройство будет очень сложно обнаружить даже техническим специалистам при плановом обслуживании (если сотрудник его специально не ищет). В 2014 г. появились мини-скиммеры, которые имеют столь малые размеры, что размещаются внутри ридера банкомата. Помимо того что их очень сложно обнаружить визуально, также их сложно заглушить активным антискиммингом, так как они расположены внутри самого ридера банкомата, а для корректного считывания ридером информации с магнитной полосы карты активный антискимминг должен отключаться в этот момент.